ADVERTISEMENT

來自荷蘭埃因霍溫理工大學的開發者Björn Ruytenberg在thunderspy.io網站公開了Thunderspy的概略說明,這種針對Thunderbolt介面進行的攻擊手法可以繞過電腦鎖定或硬碟加密保護,攻擊者只需接觸到電腦約5分鐘左右的時間,就能不著痕跡地竊取資料,更麻煩的是甚至無法透過軟體更新修補。

輕鬆突破多重保護

根據thunderspy.io網站所提供的資訊,Thunderspy是種利用Thunderbolt介面漏洞進行攻擊的手法,對於有搭載Thunderbolt端子的電腦來說,即便電腦處於鎖定或睡眠狀態,而且硬碟已加密的情況,攻擊者只要短暫物理接觸電腦(意味無法從遠端攻擊),就可以讀取和複製電腦中的所有資料。

攻擊者可以獨立進行Thunderspy攻擊,過程中不需與受害者互動,所以不需誘騙受害者點擊釣魚連結或是插入隨身碟等惡意硬體,且攻擊過程是隱匿的,受害者難以找到任何攻擊痕跡。

Thunderspy的麻煩之處還不只這樣,如果使用者已經提高電腦的安全防護,在離開電腦時將其鎖定或睡眠,並啟用Secure Boot、BIOS保護、作業系統密碼、硬碟全機加密等防護措施,攻擊者還是僅需螺絲起子和一些攜帶方便的硬體,就能在5分鐘的時間攻破防線。

雖然說Thunderspy無法從遠端發動攻擊,攻擊者需要實際接觸到電腦才能竊取資料,但因為可以繞過許多防護措施,而且需要的時間很短,可能會受到邪惡女傭攻擊(Evil Maid Attack),所以仍具有相當高的危險性。

舉例來說,如果受害者為住在旅館的商務人士,而攻擊者為打掃的房務人員,那麼攻擊者只要趁打掃的時候將電腦開機(停在登入畫面不輸入密碼),就可能將電腦中的機密資料竊走。

漏洞難以透過軟體修補

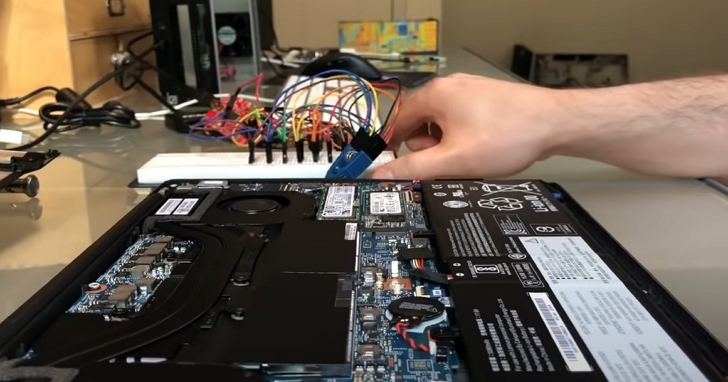

Björn Ruytenberg也在thunderspy.io提出了Thunderspy的概念驗證展示影片,他先讓攻擊目標開機並停留在輸入密碼的畫面,然後將稱為「Bus Pirate」的裝置連接至目標電腦Thunderbolt控制器的SPI介面,先讀出控制器韌體,並將其改寫後寫回,最後將Thunderbolt介面的攻擊裝置連接至目標電腦,就可以搭配特殊軟體在不輸入密碼的情況下登入目標電腦的作業系統,進而開始竊取內部資料。

此外Björn Ruytenberg也提出了多個概念驗證,包括建立任意Thunderbolt設備身份(Device Identity)、複製目標電腦的設備身份並執行DMA攻擊、將禁用Thunderbolt或僅限USB、DisplayPort功能的端子恢復Thunderbolt傳輸能力、永久關閉Thunderbolt安全性功能、阻檔更新韌體等等。

這個漏洞會影響於2011年至2020年推出搭載Thunderbolt 1、2、3的電腦,僅有部分於2019年後推出且搭載Kernel DMA Protection保護機制的電腦可以免除部分風險,甚至會影響到USB 4與Thunderbolt 4等未來規範,而且這個問題無法以軟體方式修補,需要修正硬體才能解決。

▲從概念驗證展示影片中,可以看到不需輸入密瑪就能登入Windows作業系統的攻擊手法。

Björn Ruytenberg提供了開源的Windows、Linux版Spycheck程式,協助使用者判斷電腦是否受到影響,並提出相關資安建議,有需要的讀者可以至thunderspy.io網站下載。

請注意!留言要自負法律責任,相關案例層出不窮,請慎重發文!