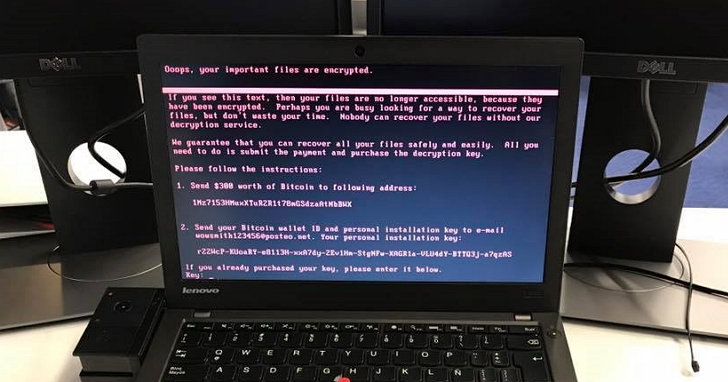

新一輪超強電腦勒索病毒Petya到來,初期關於這個病毒普遍都說它是Petya的變種,不過卡巴斯基實驗室表示,大家可能都搞錯了,這一輪病毒並非源自「Petya」病毒,而是之前從未見過的新型勒索病毒,因此卡巴斯基以及部分資安公司將其稱之為「NotPetya」,目前在對這一波勒索病毒的名稱已經有:NotPetya / Petwrap / Petya/ Petrwrap/ Nyetya。

根據卡巴斯基實驗室表示,這個病毒使用了經過修改後的永恆之藍(EternalBlue)漏洞,與之前於五月爆發的WannaCry病毒利用的是相同的漏洞。但是,還是有很多人感到疑惑,既然如此,經過了一輪WannaCry病毒的洗禮,大家應該都把漏洞補起來了。再加上Petya其實也是老病毒,在今年年初就出現過,基本的防毒軟體就有本事防堵,為什麼Petya(或NotPetya)所造成的危害卻還是這麼大?

首先,先講一下Petya(或NotPetya)與WannaCry利用相同的永恆之藍(EternalBlue)漏洞的作用。透過這個漏洞,受害者的電腦不一定需要連上Internet,只要是在區域網路可以被中毒電腦掃描的到,就可以被感染。但是,同樣的,微軟之前已經釋出過安全更新檔,甚至就連原本已經放棄支援的系統,包括XP,都已經提供了安全更新,其實是可以有效防堵Petya(或NotPetya)的這個漏洞。

比WannaCry更強的地方是什麼?

接下來就要講講Petya(或NotPetya)與WannaCry的不同之處,你也可以說是它比WannaCry更強的地方。

透過EternalBlue可以允許它利用微軟的SMB來擴散,不過,在這個前提下,它還用了其它的不同工具,讓它透過區域網路的傳播速度可以變得更快。目前已知的手段至少有以下三種:

- 根據前NSA分析師以及網路安全專家 David Kennedy 表示,勒索軟體會在受感染的電腦中的記憶體或是電腦中的檔案系統中搜尋所有可以找到的Password,去利用這個密碼滲透其它的電腦。

- Petya(或NotPetya)另外用到的技巧是,它會濫用 PsExec這個工具。這個工具原本是用來遠端遙控電腦執行指定的程式,但是在勒索軟體中他被利用來遠端遙控執行病毒程式。例如,如果受感染的PC是網路系統管理員,那麼網路中所有的電腦就都會被感染。

- 另外,根據另外一位資安專家Kevin Beaumont表示,這個勒索軟體還用到了Windows Management Instrumentation (WMI) 工具,Windows Management Instrumentation (WMI) 是一種用來管理執行 Microsoft Windows 作業系統的本機及遠端電腦之資料和功能的主要資源。只要使用能與 Windows Script Host 搭配使用之任何指令碼語言所撰寫的指令碼就可以去取用WMI資料。

透過這些聯合手段的多管齊下,應該就是這次勒索病毒擴散的速度以及全球性感染的關鍵。所以,姑且不論NotPetya到底是不是Petya(這點各家資安廠商有不同意見),你可以說NotPetya這次的創作者目的就是針對要在短時間在大力擴散而設計的。

根據ESET的安全專家 Robert Lipovsky表示,透過這些多管齊下的手法,既使是先前的勒索軟體已經在媒體上大幅度曝光、而且防堵漏洞的更新檔也已經釋出,但只要拿下了區域網路中一個沒有更新到的電腦,然後取得了系統管理員的權限之後,就能擴散到其它電腦,因此還是災情不小。

台灣目前並未有嚴重災情傳出

相較於歐洲國家的災情,我國在上一波WannaCry也有部分公司以及醫院有災情傳出,但是這次似乎沒有聽說有什麼重大災情。

而根據微軟亞太區全球技術支援中心資訊安全暨風險管理經理林宏嘉表示,在昨天第一時間的確國內很多資安人員也神經緊繃,不過觀察下來,雖然不敢說絕對不會發生,但暫時看來並沒有相關的問題發生。

▲微軟亞太區全球技術支援中心資訊安全暨風險管理經理林宏嘉

林宏嘉分析原因,他表示基本上這波勒索病毒還是用了EternalBlue(永恆之藍)的漏洞,利用SMB來擴散。而在經過上一波WannaCry的經驗之後,應該已經大多數的企業或是個人都已經進行了安全更新,而且各家防毒軟體也都有充分的防範機制,甚至在之前事件發生時,就連不怎麼懂電腦資安的使用者,可能都自學去關閉了445等通訊埠、禁用SMBv1。

還是該小心郵件釣魚

最後,不管是WannaCry、NotPetya、Petya,由於很多報導都強調這些勒索軟體不用Internet也能傳布,導致一般網友有一個錯誤的觀念,以為這些勒索軟體只靠SMB在內網擴散,這是大錯特錯的誤解。

雖然WannaCry、NotPetya、Petya可以靠內網傳布,但是一開始它還是要有一個「入口」進入到內網,而這些病毒進入這個「入口」的方式,與傳統病毒的方式無異。如果過去用Email、釣魚網站的方式可以駭到你,現在依然一樣。所不同的點在於過去如果想要綁架你們全公司的電腦,他必須要寄到你們公司每一個人的信箱,然後你們公司還必須要每一個人都沒有警覺,每一個人都上當才行。而現在,只要一間公司有一個人上當,其它人可能就跟著遭殃,命中的機率就提高非常多。

另外要提醒的是,NotPetya發作時並不是像WannaCry那樣在背景加密,而是偽裝為突然當機,強制重開機然後掃描修復硬碟,而在這個假裝修復硬碟的同時去對你的檔案進行加密。所以,如果你公司的同事已經有災情,而你突然發現電腦顯示將強制關機進行硬碟修復掃描的訊息時,建議你就先把電腦直接關機或是把插頭拔掉,請公司的資安人員來協助處理。

參考報導:forbes

請注意!留言要自負法律責任,相關案例層出不窮,請慎重發文!